Hvad er ransomware?

De fleste er nok bekendte med begrebet “ransomware”. Alligevel vil vi lige åbne ballet med en kort gennemgang.

Ransomware er sammensat af de engelske ord “ransom” (løsesum) og “software”. I grove træk betyder det, at ransomware holder enten filer eller hele systemer som gidsler mod en løsesum.

Nogle af de mest kendte typer ransomware er: WannaCry, Petya, NotPetya, Locky, REvil og Ryuk.

Der findes forskellige typer af ransomware. Nedenfor vil vi beskrive de hyppigste og de skadeligste. En infektion kan dog sagtens have overlap mellem flere af typerne.

Crypto/encryptor

En crypto/encryptor-ransomware vil foretage en kryptering af så mange filer, som muligt, både lokalt på maskinen og over netværket, hvis det er muligt. Maskinen vil stadig være “brugbar”, men alle filer vil være utilgængelige, og nye filer vil ligeledes blive krypteret.

Locker

En locker vil typisk låse hele systemet ned, og kun vise en låseskærm med kravet om løsesum. På låseskærmen vil der muligvis også være en nedtælling, for at presse offeret til at betale hurtigt.

Scareware

Scareware er en type malware, der vil forsøge at skræmme offeret til at betale. Det kan enten være ved at låse computeren, eller en overflod af popups. Typisk vil det være en meddelelse om, at der er fundet en virus, og at man ved at betale kan udbedre problemet.

Leakware/doxware

Leakware/doxware truer med at offentliggøre hemmelige oplysninger online. Dette ses oftest som en mail sendt til offeret, med besked om at deres maskine er inficeret med virus, og at hackeren er i besiddelse af “pinlige optagelser af offerets webcam, mens de besøger pornografiske hjemmesider.”

Fællestræk ved ransomware

Fælles for de ovenstående former for ransomware er, at de alle er økonomisk motiveret; formålet er altså at tjene penge til den kriminelle.

Løsesummen vil være angivet i Bitcoins eller anden kryptovaluta, grundet hvor vanskeligt det er at spore. Der vil tit også være en vejledning i at købe og overføre Bitcoins til hackeren, og måske endda en email-adresse, man kan skrive til for at få support.

Hvad er risikoen for at blive ramt?

Selv i 2021 undervurderer mange stadig risikoen for at blive ramt af ransomware. Både privatpersoner og virksomheder har en tendens til at tænke: “Det sker ikke for mig – kun for de andre.”

Desværre er det langt fra tilfældet. Ifølge Center for Cybersikkerhed (CFCS) er truslen fra cyberkriminalitet meget høj. Det vil sige, at:

Alle danske myndigheder, virksomheder og borgere er udsat for en vedvarende og aktiv trussel fra cyberkriminelle.Trus-len underbygges af de cyberkriminelles evne til at udvikle og omstille sig til nye virkeligheder samt det specialiserede samarbejde, der foregår på lukkede internet-fora.

CFCS rapport: Cybertruslen mod Danmark, 07/06/2021

Det betyder, at der er en konstant risiko for at blive ramt af ransomware. Dog er det ikke ensbetydende med, at man som virksomhed eller privatperson er et direkte mål for hackerne. Ofte skyder hackerne med “spredhagl”, altså at de ikke har et decideret mål, men forsøger at ramme så mange som muligt.

Et kendt eksempel er mails fra “PostNord”, der informerer om en uafhentet pakke, med et link til oplysninger om afhentning. Klikker man på linket, er der stor risiko for inficering med ransomware.

For større virksomheder er der en øget risiko for et målrettet angreb. Hvis en hacker (eller gruppe) ser et større økonomisk potentiale i en virksomhed, stiger sandsynligheden for, at de vil målrette et angreb mod dem. Jo mere af en virksomhed, de eventuelt kan inficere, jo flere penge vil de kunne kræve i løsesum. Derudover vil de måske forsøge at få fat i hemmelige data, som de kan true med at offentliggøre.

Faktum er, at ransomware er kommet for at blive, og hackerne holder fast i denne angrebsform. Ikke blot holder de fast, men de arbejder også konstant på at udvikle og forbedre deres teknikker, så de fortsat kan komme udenom antivirus og inficere flest muligt ofre.

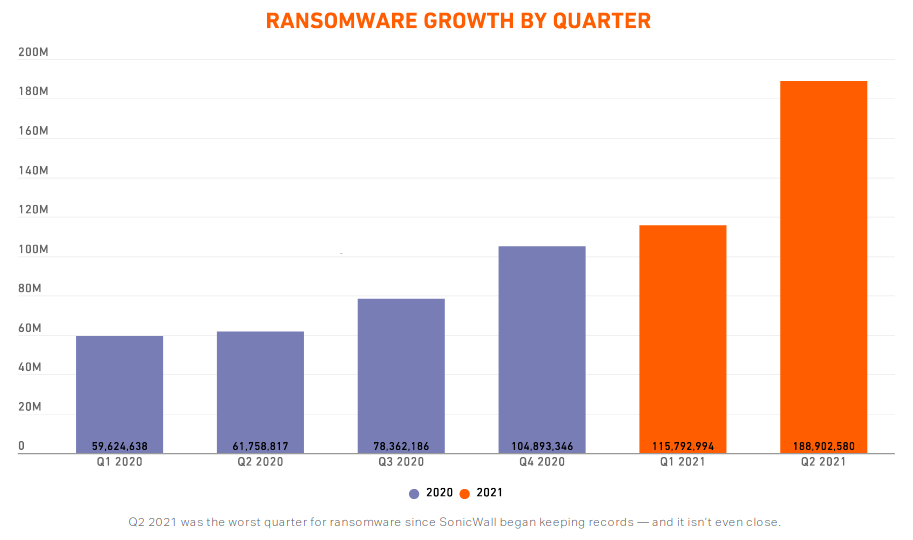

Research viser, at antallet af ransomware-angreb stiger markant år for år. Alene i det første halvår af 2021 er antallet af angreb (304.695.574) højere end det samlede tal for hele 2020 (249.638.987), som vist i SonicWall’s 2012 Cyber Threat Report.

Infektion og spredning

Ransomware kan trænge ind i et system eller et netværk ad flere veje.

En af de hyppigst sete infektionsveje er via phishing-mails. En phishing-mail indeholder enten et skadeligt link eller en fil, der vil inficere systemet. Typisk vil mailen forsøge at narre modtageren til at åbne linket/filen ved at udgive sig for at være en kendt afsender, som eksempel kan nævnes den meget kendte “PostNord”-mail, hvor modtageren skulle klikke på et link for info om en pakke, der var blevet tilbageholdt.

En hjemmeside kan også blive inficeret, uden at vise nogle tydelige tegn på det. Det vil sige, at åbner man denne hjemmeside, bliver maskinen inficeret. Denne form for infektion er ikke nær så hyppig, da det er mere besværligt for en hacker at få adgang til at placere sin virus på hjemmesiden. Det er til gengæld langt mere effektivt, skulle det lykkes dem at placere deres malware på en kendt hjemmeside.

En tredje metode kan være ved at udnytte en offentligt tilgængelig forbindelse til fjernstyring, f.eks. Windows’ indbyggede Remote Desktop-protokol. Hackere kan ad den vej få adgang til et system, eksempelvis hvis offeret benytter et svagt eller et standard password. Har de først adgang til systemet, vil de have fuld kontrol, og derfor rig mulighed for at inficere med ransomware, trojans eller anden vira.

Spredning

Når ransomware først har inficeret et system, vil det typisk forsøge at sprede sig så meget som muligt, for at øge sandsynligheden for, at offeret vil betale for at adgang til sine filer og systemer igen. Måden, ransomware kan sprede sig på, varierer fra infektion til infektion. Nogle vil åbne offerets mailprogram og sende mails ud til alle kontakter, mens andre vil benytte sårbarheder i netværket.

Et eksempel på dette er WannaCry-virussen fra maj 2017. Denne virus brugte en dengang næsten ny exploit kaldet EternalBlue, som udnyttede en sårbarhed i SMB-protokollen (brugt til fildeling). Det betød, at alle Windows PC’er, som ikke var fuldt patched med de seneste opdateringer fra Microsoft, var sårbare, resulterende i mere end 250.000 inficerede maskiner i over 150 lande.

Hvad er konsekvenserne?

Konsekvenserne ved en infektion af ransomware kan være meget store, særligt hvis man ikke har truffet sine forholdsregler på forhånd. I et senere afsnit vil vi kigge på, hvad man kan gøre, når skaden er sket, men først vil vi kigge på omkostningerne.

Økonomisk tab

Bliver ens virksomhed ramt af ransomware, kan det medføre et stort økonomisk tab i flere henseender.

Det mest åbenlyse tab er, hvis man vælger at betale den krævede løsesum. Det er dog sjældent tilrådeligt, hvilket vi gennemgår årsagen til senere.

Derudover kan virksomheden tabe enorme summer, hvis infektionen medfører produktions/arbejdsstop i større eller mindre omfang. Tabt omsætning kan nemt vise sig at være den absolut største omkostning.

Selve genoprettelsen kan også være dyr. Tabt data og genoprettelse af systemer/backups kan tage lang tid og have store omkostninger til eksempelvis konsulenter.

Et af de helt store eksempler på økonomisk tab er Mærsk tilbage i juni 2017. Mærsk blev ramt af NotPetya-virussen via en ukrainsk filial (mere information her), og infektionen endte ifølge dem selv med at koste imellem $200-$300 millioner (DKK1.25mia. – DKK1.90mia.). Det er et massivt tab, og Mærsk var endda ikke engang målet for NotPetya; de var hvad man kan kalde “collateral damage”.

Omdømme

En virksomhed der rammes af ransomware kan, i visse tilfælde, lide et tab af omdømme. Det kan være kunder, samarbejdspartnere eller lignende, der mister tiltro til virksomhedens sikkerhedsstandarder – navnligt hvis der også finder tyveri af data sted.

Hvis virksomheden samtidig mister evnen til at udføre deres lovede ydelse, hvad enten det drejer sig om produktion, salg eller andre ydelser, kan det også koste gevaldigt på omdømmet.

Kan man forhindre ransomware?

Der findes mange forskellige tilgange til at forhindre ransomware i at inficere sit system eller netværk. I dette afsnit gennemgår vi de forskellige typer, og deres almene effektivitet.

Antivirus

Antivirus-software er nok den mest kendte, og mest brugte, form for sikring mod ransomware og anden malware. Antivirus har typisk en reaktiv effekt mod malware; det vil sige, at det er den sidste forsvarslinje inden infektionen, og det er ikke altid formålstjenligt.

Selvom moderne antivirus er blevet meget effektiv ved hjælp af bl.a. AI (Artificial Intelligence), så er det stadig op ad bakke, da programmørerne af malware konstant arbejder på – og lykkes med – at omgå antivirus.

Mailfilter

Et mailfilter er meget lig antivirus, idet et filter vil forhindre phishing-mails (indeholdende skadelige links eller filer). Derfor gælder de samme omstændigheder som nævnt ovenfor, nemlig at det er en konstant, hård kamp mellem filtre og malware-producenter.

Firewall

En firewall er kun effektiv mod ransomware i de tilfælde, hvor den først skal kontakte en C&C-server (Command & Control) for at modtage instruktioner i, hvad den skal gøre.

Er virussen designet til kun at kryptere filer eller på anden måde låse systemet ned, vil en firewall ikke forhindre dette.

En firewall kan dog forhindre adgange via eksempelvis en fjernstyrings-forbindelse, eller infektioner via en hacket hjemmeside.

Sund IT-hygiejne

En sund IT-hygiejne er et begreb, der kan dække over mange ting. I grove træk betyder det: hav styr på, og ryd op i, dit IT-landskab. Det vil altså sige, at systemer så vidt muligt skal holdes opdateret, adgangsrettigheder skal begrænses mest muligt, og gamle/ikke brugte systemer skal nedlægges, og system/software-konfigurationer (eksempelvis krav til stærke passwords i Windows, eller konfiguration af software) skal gennemgåes og optimeres bedst muligt.

Træning

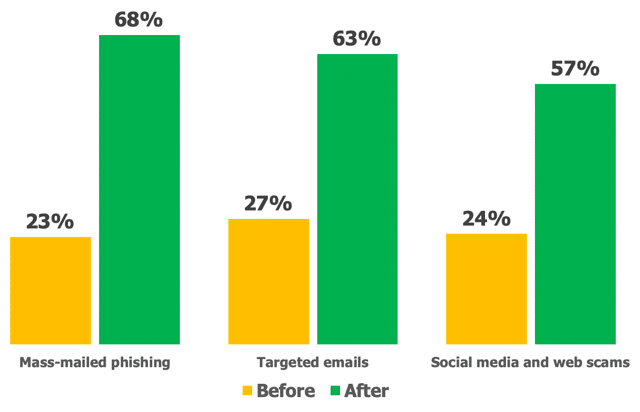

Den absolut mest effektive foranstaltning mod ransomware er træning. Personen bag skærmen er det første, og stærkeste, værn imod virus, da sund fornuft og basal viden kan gøre forskellen mellem sikkerhed og infektion.

Mange virksomheder forsøger at sikre sig med regler og firmapolitikker vedrørende computerbrug, men det er ikke nær så effektivt som uddannelse. En regel fortæller ikke nødvendigvis, om et link eller en fil er sikker at åbne; det kan kun uddannelse og viden.

Træning kan blandt andet omfatte dokumentation, undervisning og praktiske tests (eksempelvis harmløse phishing-mails for at teste medarbejderne).

Udgifterne til medarbejdertræning vil ofte i stor grad opveje omkostningerne ved en ransomware-infektion. De konkrete beregninger vil naturligvis variere baseret på forskellige faktorer, såsom virksomhedsstørrelse, medarbejderantal, omsætning og meget andet. Det kan dog anbefales at foretage disse beregninger snarest muligt, og vurdere om medarbejdertræning er en god investering.

Mere information om beregning af ROI (Return On Investment) af uddannelse kan findes her (engelsk): Infosec Institute artikel, 17/05/2021.

Hvad gør man, når uheldet er ude?

Det er værd at bemærke, at overskriften ikke siger “hvis uheldet er ude”, men derimod “når uheldet er ude” – og det er der en god grund til. Der er nemlig en overvejende sandsynlighed for, at man vil blive ramt af ransomware før eller senere, så det bedste man kan gøre, er at forberede sig på det.

Alle virksomheder bør formulere en grundig beredskabsplan i tilfælde af nedbrud, og i den plan bør der vægtes tungt på sikkerhedsbrud, deriblandt ransomware.

Derfor vil dette afsnit forudsætte, at man har truffet de rette foranstaltninger, i form af en beredskabsplan, der i grove træk kan bestå af de følgende trin.

Trin 1: Stands spredningen.

Det absolut første man skal gøre ved en infektion, er at sikre at den ikke kan sprede sig yderligere. Det vil sige, alle enheder der er ramt af infektionen, skal frakobles netværket omgående. I bedste fald skal den ramte enhed slukkes/kobles af netværket, i værste fald skal hele netværket slukkes.

Trin 2: Kontakt sikkerhedseksperter.

Medmindre man internt i virksomheden har sine egne specialister ansat, med fokus på sikkerhed, er det stærkt tilrådeligt at kontakte konsulenter, der har erfaring i håndtering af ransomware.

Er man ikke ordentligt klædt på til at håndtere en krisesituation med ransomware, risikerer man at gøre mere skade end gavn i forsøget på at genetablere driften, og dermed øge omkostningerne mere end nødvendigt.

Trin 3: Identificér kilden og forebyg gentagelser.

Ved at identificere kilden til infektionen, kan et gentaget angreb forebygges. Det er vigtigt at få klarhed over dette så sikkerhedshullet kan lukkes, da man ellers risikerer en gentagelse umiddelbart efter eller under reetablering.

Så snart kilden er identificeret, kan man udbedre sårbarheden hvad enten det drejer sig om en usikker konfiguration, software der skal opdateres, phishing-mail eller andet.

Det vil også være en god idé at skifte brugernes passwords, særligt for administrator-brugere, for at sikre at en hacker ikke kan få yderligere adgang ad den vej.

Trin 4: Reetablering.

Så snart der er sikret mod yderligere infektion, kan en kontrolleret reetablering påbegyndes.

En kontrolleret reetablering betyder, at infrastruktur og data genskabes ud fra sikre backups, som ideelt er opbevaret offline og off-site, altså fysisk adskilt fra den primære lokation. Det er dog vigtigt at backuppen gennemgåes først for at sikre, at den er fri for malware.

Det er som udgangspunkt ikke tilrådeligt at forsøge at rense de inficerede enheder; de bør i stedet nulstilles og reinstalleres. Risikoen for, at der kan ligge malware skjult, som vil fortsætte infektionen, er ofte meget høj.

Dog findes der visse værktøjer til at dekryptere data, men det er sjældent en mulighed for den gennemsnitlige bruger. Her kan en ekspert også hjælpe.

Når alt er reetableret, er det vigtigt at overvåge netværket for en eventuelt fortsat infektion af malware, der har ligget skjult.

Trin 5: Dokumentér angrebet.

Så snart hændelsen er overstået, og driften er fuldt reetableret, er det vigtigt at dokumentere hele forløbet fra start til slut, så man har en mulighed for at lære af det, og være bedre rustet med nye hændelser fremadrettet.

Med denne viden kan processer og medarbejdertræning forbedres markant.

Konklusion

Ransomware er kommet for at blive, og truslen er absolut reel. Al statistik viser, at risikoen for en infektion er stor, og som tidligere nævnt er det mere et spørgsmål om “hvornår det sker” end “om det sker”. Derfor gælder det om at tage sine forholdsregler på forhånd, og sørge for at være forberedt på det værste.

Det kan derfor godt betale sig at investere i sikkerheden, og det gælder ikke kun software som mailfiltre og antivirus. At allokere tid og ressourcer til udarbejdelsen af en beredskabsplan i tilfælde af et sikkerhedsbrud er en rigtig sund investering, og træning af sine medarbejdere til at spotte og håndtere digitale trusler kan betale sig på både kort og langt sigt.

Hvis man ikke selv har tiden eller de interne ressourcer til at håndtere udarbejdelsen af en beredskabsplan eller træning af medarbejdere, kan man med fordel kontakte AJC Tech – vi har nemlig erfaring med dette, og vil meget gerne hjælpe dig og din virksomhed.

Har du en kommentar?

Vi vil meget gerne høre din holdning og dine input! Du kan finde os på Facebook, Twitter og LinkedIn, eller kontakte os via Kontakt-siden.